C’est l’épilogue d’une affaire remontant à 2013. Vendredi 3 avril, Kevin Christopher Bollaert, fondateur et administrateur du site de revenge porn ugotposted.com, arrêté en Californie en décembre 2013, a été condamné à 18 ans de prison après avoir été reconnu coupable de 27 chefs d’accusation dont celui d’extorsion et de vol de données.Reconnu coupable le 3 février dernier d’être à l’origine de plusieurs sites de revenge porn, Kevin Bollaert, 28 ans et développeur de profession, attendait sa sentence.Depuis décembre 2012, date à laquelle il a lancé ugotposted.com, le jeune homme permettait à des personnes éconduites et/ou nourries d’un sentiment de vengeance de publier des photos intimes d’autres personnes sans leur consentement.Mais pour cela Kevin Bollaert exigeait que ces âmes vengeresses fournissent des informations personnelles sur leur victime : nom, prénom, mail, numéro de téléphone, adresse, lien Facebook et compte Twitter. À la date de son arrestation, Kevin Bollaert avait permis la publication de 10 170 photos de nus ou contenant des poses explicites.La procureur de Californie s’était décidé à agir et interdire cette pratique face au nombre de suicide engendrés par les conséquences d’une telle publication en ligne.En effet, les victimes n’avaient pas grand choix : si elles voulaient récupérer les photos piratées ou volées, elles devaient s’acquitter d’une rançon allant de 299.99 à 350$ (entre 273€ et 318€). Entre le 20 juin et le 26 aout 2013, il aurait ainsi reçu près de 2000 requêtes pour un bénéfice de 10 000$ en moins d’un an.Lors du procès, l’une des victimes a fait état de la « spirale » qui a traversée sa vie, sa mère ne lui adressant plus la parole. Une autre a fait savoir qu’elle avait reçu pas moins de 400 messages sur les réseaux sociaux et du quitter l’université, elle a tenté de trouvé de l’aide auprès d’un hôpital psychiatrique.Bien qu’il ait plaidé non coupable des 31 chefs d’accusation reconnus contre lui, Kevin Bollaert a été reconnu coupable de 27 d’entre eux, dont vol de données et recel d’identité, par le tribunal de San Diego (Californie). « Cette condamnation montre clairement que les conséquences seront sévères pour ceux qui profitent de l’exploitation de victimes sur internet. S’asseoir devant un ordinateur et commettre des actes criminels et lâches ne protégera pas les prédateurs de la justice et de la prison» », a averti la procureur général de Californie.En outre, Kevin Bollaert a été condamné à indemniser ses victimes à hauteur de 15 000$ et à payer 10 000$ d’amende pour la création de son site.

Inquiétude des organisations des droits de l’Homme face à un projet de loi visant à donner aux agences de renseignement de nouveaux pouvoirs qui ne sont pas sans danger. la Fédération internationale des ligues des droits de l’Homme (FIDH), Ligue des droits de l’Homme (LDH), Reporters sans frontières, Amnesty International et Privacy International tentent d’alarmer l’opinion. C’est ce jeudi que le parlement se penche sur la loi sur le renseignement.

Nous vous parlons très souvent de l’inquiétude liée aux cartes bancaires sans contact. Les fameuses CB NFC permettent de payer sans même fournir son mot de passe. Le quotidien L’Orne Combattante fait un test grandeur nature d’un piratage possible.Vous êtes dans le métro, le bus, en boite de nuit quand soudain, une jolie dame, demoiselle (mais aussi, pourquoi pas, un sympathique Apollon, ndr) s’approche de vous. Un effleurement, dans un espace confiné. Rien d’inquiétant. Enfin, pas si-sûr. Vous êtes peut-être tombé sur un pickpocket 2.0.Le quotidien l’Orne Combattante a orchestré une démonstration que zatazweb.tv vous expliquait, l’année derniére. La journaliste, avec la complicité d’un commerçant, à intercepter les données d’une carte bancaire équipée de l’option NFC (soit l’ensemble des nouvelles cartes proposées par les banques, ndr). Carte qui était enfermée dans son porte-feuille, dans la poche du blouson de la « fausse » victime.Imaginez, l’attaque peut permettre de vous subtiliser 80€ par jour (4 X 20€). Côté remboursement, n’y pensez même pas. Comme l’a confirmé à zataz.com un conseillé commercial d’une banque nationale, ce type de prélèvement est considéré par les banques, et leur système de gestion, comme du paiement avec de l’argent liquide. Vous êtes totalement responsable de ce dernier.Pour vous en protéger, plusieurs choix. Soit demander à votre banque de couper cette moucharde ; utilise une carte de protection proposée par stop-rfid.fr, la carte de visite « cage de faraday » de NFC Killer, ou encore notre petit système de sécurité, voir ZATAZWeb TV émission du 1er mars 2015, qui fait briller votre bout de plastique en cas de connexion… mais, dans ce cas, il est trop tard, ndr. (L’Orne Combattante)

Voyez-vous Albert Enstein dans cette image ? Si vous ne voyez que Marilyn Monroe, ou si le célèbre physicien ne vous apparaît qu'au dernier moment, c'est probablement que votre vue n'est pas très bonne et qu'un rendez-vous chez l'ophtalmo s'impose.C'est la démonstration réalisée par ASAP Science, qui a combiné deux images en une : une première image floue (ou plutôt de basse fréquence spatiale) de la star américaine, et une autre image d'Albert Einstein (en haute fréquence spatiale), sur laquelle n'apparaissent au contraire que les détails. Or, plus notre cerveau capte les détails, plus il se focalise sur ceux pour reconnaître le visage. Si vous ne voyez pas Albert Einstein ou s'il faut beaucoup agrandir l'image pour que le voyiez, c'est que vos yeux voient Einstein plus flou qu'il ne l'est (bien sûr, ce test fonctionne bien mieux sur des écrans d'ordinateurs ou tablettes que sur un smartphone).http://www.numerama.com/magazine/32690-ce-gif-anime-vous-dira-si-vous-avez-besoin-de-lunettes.html

Un an après le retrait incompréhensible de TrueCrypt, le logiciel open-source et ses créateurs conservent leurs mystères. Le second audit de sécurité réalisé n'a toujours rien découvert d'anormal dans le code Pouvez-vous réinstaller TrueCrypt en toute confiance ? En mai 2014, un mois après un premier audit indépendant qui avait pourtant conclu qu'il n'y avait aucune faille à signaler, l'équipe anonyme du très réputé logiciel de chiffrement de volumes de fichiers avait décidé de mettre fin au projet dans des circonstances extrêmement brutales et totalement incohérentes. Tout en affirmant sans explications que TrueCrypt n'était plus sûr, les développeurs conseillaient urgemment une solution propriétaire Microsoft en remplacement du logiciel open-source. Depuis les rumeurs courent bon train sur les raisons d'un tel revirement. Ont-ils réellement découvert une faille impossible à corriger, ont-ils été piratés, ou ont-ils subi d'insurmontables pressions de la part des Etats-Unis pour discréditer un logiciel en réalité très efficace ? Ce dernier scénario a pris de l'ampleur en fin d'année dernière lorsque des documents révélés par Edward Snowden ont montré que la NSA avait des "difficultés majeures" à déchiffrer le contenu protégé par TrueCrypt. Pour tenter d'en avoir le coeur net, un nouvel audit a été commandé à NCC Group North America. Et le résultat publié jeudi est sensiblement identique. "L'audit de NCC n'a permis de découvrir aucune preuve de backdoors délibérés, ni aucune malfaçon sévère dans la conception qui rendrait le logiciel peu sûr dans la plupart des situations".Seule une faille a été découverte, exploitable "dans quelques circonstances extrêmement rares", dans la manière de générer les nombres "au hasard" nécessaires à la sécurisation des clés cryptographiques. Parmi les divers éléments combinés ensemble dans la version de TrueCrypt pour Windows figure des valeurs fournies par l'API Cryptography de Microsoft qui peut ne pas se lancer correctement, sans que l'erreur renvoyée soit correctement analysée par TrueCrypt. Mais le problème se déclenche excessivement rarement, et ne retire qu'une des composantes de génération du nombre aléatoire (qui compte aussi par exemple les mouvements de la souris ou les frappes au clavier).En bref, il n'y a encore rien à signaler. Mais peut-on tout de même faire confiance à TrueCrypt, et/ou pourra-t-on faire davantage confiance à son héritier désigné, CypherShed ?

Initialement conçu par des étudiants du Royal College of Art et de l’Imperial College London pour sensibiliser le grand public aux désagréments causés par la maladie de Parkinson, le stylo vibrant ARC s’est révélé être un outil puissant pour permettre aux patients atteints de troubles moteurs de continuer à écrire.En effet, l’un des symptômes les plus répandus à hauteur de 75% chez les patients parkinsoniens serait l’incapacité à écrire de façon lisible faute de tremblement, on parlerait alors de troubles de micrographie. En faisant essayer le stylo ARC, ses créateurs se sont rendu compte qu’il leur permettait en fait de mieux contrôler leur écriture.En effet, les vibrations produites par le moteur du stylo stimuleraient les muscles des mains et aideraient le patient à mieux contrôler ses tracés.Une découverte qui pousse aujourd’hui l’équipe de développement à s’interroger sur la possibilité d’intégrer des générateurs de vibrations dans d’autres objets du quotidien (souris d’ordinateur, ustensiles de cuisine etc.). En somme une belle découverte en faveur des nombreux malades puisque environ 1 personne sur 2000 dans le monde serait atteinte de cette maladie.

Les tablettes ont le vent en poupe et il semble assez clair que leur introduction dans les milieux scolaires est en marche. Et cela, dès la maternelle, s’il vous plait… Hé oui, on aurait préféré que ceci fût un poisson d’avril. Vous me connaissez, les tablettes, ça n’a jamais été franchement mon truc. Mais alors qu’on essaie de nous faire avaler qu’il s’agit d’outils indispensables pour les écoliers… Raaaaaah !(Notez que les exemples d’activités alternatives que je donne sont issus d’expériences personnelles, mais on aurait bien sûr pu citer d’autres outils comme le Raspberry Pi, Arduino ou encore Thymio.)http://framablog.org/2015/04/01/des-tablettes-a-lecole/

Même notre œil a parfois du mal à percer les différences.Natalie Fletcher est une artiste qui peint directement sur les corps de ses modèles. Et les illusions/camouflages qu’elle a réussi à créer sont simplement magnifiques. Voici une selection de ces plus beaux clichés et si le cœur vous dit, nous vous conseillons d’aller faire un tour sur son site officiel, histoire de vous en mettre plein la vue les ami(e)s !http://www.artbynataliefletcher.com/album/the-great-outdoors/

DuckDuckGo a fait un don de 125 000 dollars pour soutenir cinq projets, dont quatre portent sur la défense de la vie privée sur Internet. Il s'agit de SecureDrop, GPG, Tails et Privacy Badger. Le cinquième projet s'intéresse quant à lui à la diversité dans la communauté des informaticiens.La Freedom of the Press Foundation a reçu 25 000 dollars pour participer au développement de SecureDrop, une plateforme destinée à réceptionner des documents obtenus par des lanceurs d'alerte (comme Source Sûre, une initiative lancée par des médias francophones). Les bases de SecureDrop ont été développées par Aaron Swartz, aujourd'hui disparu.De son côté, l'Electronic Frontier Foundation a bénéficié de 25 000 dollars pour poursuivre ses efforts sur Privacy Badger. Il s'agit d'une extension pour navigateur web qui bloque la publicité ciblée et le pistage de divers dispositifs (comme le bouton "J'aime" de Facebook). En revanche, Privacy Badger ne s'attaque pas à la publicité elle-même.Une enveloppe de 25 000 dollars a également été donnée à GPGTools pour soutenir la suite de GPG Suite. Selon DuckDuckGo, c'est la version pour OS X qui est concernée. Ce logiciel fournit un outil de chiffrement des conversations et des fichiers. Il permet aussi de les signer numériquement, ce qui permet d'authentifier l'auteur de l'envoi et de garantir l'intégrité du message.Le quatrième don a été fait à Riseup, une plateforme de courrier électronique anonyme. Ici, il est question d'aider Tails, un système d'exploitation "amnésique". Utilisé en particulier par Edward Snowden, celui-ci n'a qu'un seul objectif : proposer un niveau d'anonymat et de confidentialité le plus élevé possible. L'O.S. peut être exécuté sans avoir besoin de l'installer.Le dernier projet est un peu différent. Il s'agit ici de renforcer la diversité dans la communauté des informaticiens, en encourageant les femmes à s'intéresser à un domaine encore largement dominé par la gent masculine. Là encore, une enveloppe de 25 000 dollars a été donnée au projet Girls Develop It.

Une semaine après le blocage d'Islamic-News.info mis en oeuvre par les FAI français sur ordre du ministère de l'intérieur sans contrôle judiciaire, et alors que l'éditeur conteste les accusations qui lui valent cette censure, Numerama a décidé d'introduire un recours pour faire retirer l'ordre de blocage. Conscients de la polémique que notre démarche peut soulever, nous présentons nos explications sous forme de FAQ. A lire avant d'insulter.

Documentaire: Ecran global | Diffusée le 14/03/2015 | Durée : 52 minutesQui ne s'est jamais senti irrépressiblement attiré par l'appel de l'écran, même dans des situations inadaptées? Télévisions, smartphones, ordinateurs, tablettes, les écrans sont présents dans toutes nos activités et à tous les âges de la vie. Un documentaire réalisé par Anne Sophie Levy-chambon et Pierre Coffe. Une production ASLC productions.Débat:Tous connectés, tous drogués ? | Durée : 43 minutesAvec :Anne-Sophie LEVY-CHAMBON, Réalisatrice du documentaire « Ecran global », Serge TISSERON, Psychiatre, docteur en psychologie et psychanalyste, Dominique BOULLIER, Professeur des universités en sociologie, responsable de la pédagogie numérique, Benoît THIEULIN, Président du Conseil National du Numérique, fondateur et directeur de l¿agence dhttp://replay.publicsenat.fr/emissions/le-debat-/tous-connectes,-tous-drogues-/anne-sophie-levy-chambon,serge-tisseron,dominique-boullier,benoit-thieulin/169891

Le ministère de l'intérieur a expliqué les raisons du blocage d'Islamic-News, ordonné aux FAI sans le moindre contrôle judiciaire. Le site est accusé d'avoir commenté l'an dernier dans un article des extraits d'un discours du calife autoproclamé de l'Etat Islamique, et d'avoir permis à ses lecteurs de l'écouter.On sait désormais pourquoi Islamic-News.info, qui se défend de toute apologie du terrorisme, a été bloqué sur ordre du ministère de l'intérieur, sans passer par une action judiciaire. Dans un article publié mercredi soir, Le Monde (qui lui-même constate que le site "ne fait effectivement aucune apologie ouverte du terrorisme") révèle que les services de l'Etat ont exigé des FAI qu'ils bloquent l'accès à l'ensemble du média couvrant l'actualité du monde islamique parce qu'il "reproduit – sans le mettre en perspective – un discours d'Al-Baghdadi dans lequel le leader de l'EI invite à « déclencher les volcans du djihad partout », et héberge le fichier audio de ce discours in extenso".

The basic idea of the USB drive is quite simple. When we connect it up to the USB port, an inverting DC/DC converter runs and charges capacitors to -110V. When the voltage is reached, the DC/DC is switched off. At the same time, the filed transistor opens. It is used to apply the -110V to signal lines of the USB interface. When the voltage on capacitors increases to -7V, the transistor closes and the DC/DC starts. The loop runs till everything possible is broken down. Those familiar with the electronics have already guessed why we use negative voltage here. I‘ll explain to others that negative voltage is easier to commutate, as we need the N-channel field resistor, which, unlike the P-channel one, can have larger current for the same dimensions.I’m not going to talk to you about the application area, but a former colleague says that it’s like an atomic bomb: cool to have, but can not be applied.Arriving at work, you find a USB drive on your table. What would you do? insert the USB drive into the port to see the content throw it in the trash

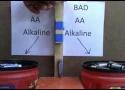

Comment faire la différence entre une pile chargée et une pile déchargée sans appareils de mesure ?Simplement en la faisant tomber sur une surface dur. Une pile déchargée rebondit mais pas quand elle est pleine.L'explication en vidéo (en anglais).

La France vient de renouveler son « socle interministériel de logiciels libres », cet espèce de guide des solutions libres recommandées pour les ordinateurs de l’administration. On retrouve dans le « cru 2015 » des programmes bien connus tels que VLC, Firefox, LibreOffice ou bien encore Adblock Plus.Depuis 2013, les pouvoirs publics dressent chaque année une liste des logiciels libres recommandés aux différentes administrations : ministères, collectivités, autorités administratives... Dépourvu de tout caractère obligatoire, ce « socle interministériel de logiciels libres » (SILL) vise à ce que la plupart des agents de l’État soient équipés des mêmes programmes informatiques. Les versions de référence à privilégier sont ainsi clairement présentées, en fonction des usages, histoire également de mettre en exergue les solutions qu’il convient au contraire d’abandonner.Sans grande surprise, le nom des logiciels recommandés n’a guère évolué par rapport au SILL 2014. LibreOffice est par exemple toujours conseillé s’agissant de la bureautique, VLC reste le lecteur multimédia de référence, Thunderbird demeure préconisé pour l’envoi des emails, TrueCrypt pour le chiffrement de disques, PeaZIP pour la compression de fichiers, Firefox pour la navigation web, Gimp pour la retouche d’images, etc. Par contre, les versions de référence ont été actualisées.Parmi les nouveaux entrants, on note principalement l’arrivée d’Audacity dans la catégorie « Enregistrement et édition de sons » – qui n’existait pas auparavant.Consulter le détail du SILL 2015 (PDF)https://cdn.nextinpact.com/medias/sill2015.pdf

Orléans – Mésaventure peu banale pour ce jeune « geek » d’Orléans. Ne pouvant consulter son application météorologique sur son téléphone en raison d’une panne, il a alors été contraint d’ouvrir sa fenêtre. « D’ordinaire cela prend quelques secondes, un simple regard sur mon écran de smartphone » raconte-t-il. Mais ce jour là, une panne semble affecter son téléphone, de sorte que le jeune n’a alors pas d’autres choix que de faire quelques pas vers sa fenêtre. « J’ai tiré les rideaux et ouvert les volets ». Adrien va alors s’assurer du temps qu’il fait dehors et de la température extérieure. « Le ciel était plutôt dégagé donc je dirai qu’il faisait beau mais un peu frais, même si je ne suis pas un spécialiste en la matière » assure-t-il. Adrien dit cependant avoir agi peut-être un peu précipitamment. « Si j’avais réfléchi un peu plus, je serai allé sur internet sur mon ordinateur, chercher une webcam proche de chez moi ». L’’ensemble n’a pris en tout et pour tout que quelques dizaines de secondes mais cela ne l’effraie en rien. Mieux, il se dit même prêt à recommencer le cas échéant. « C’est pas grand chose et cela aère ma chambre, c’est un point à ne pas négliger ». Mais quand ? Dans l’immédiat, son smartphone refonctionne à nouveau et selon nos informations cela fait trois jours qu’il n’a plus ouvert ses volets.

En 2012, la France (ainsi que la Belgique, NDR) adaptait la loi « paquet télécom » aux règles de l’Union Européenne. Parmi les nouvelles obligations, la gestion des cookies par les sites Internet. L’internaute peut décider si, oui ou non, un cookie peut être sauvegardé dans son ordinateur.Les cookies, on en entend beaucoup parler, mais très peu de personne sait véritablement ce que c’est, à quoi cela sert et comment les effacer de son ordinateur. Un cookie permet à un internaute d’être reconnu par un site Internet après la validation de son mot de passe. Bilan, pas besoin de rentrer son identifiant de connexion à chaque page d’un forum que l’on visite. Un cookie permet aussi de connaitre vos préférences de surfs.

Un des meilleurs experts indépendants en sécurité informatique résume ici parfaitement ce qui selon lui constitue un véritable problème : notre dépendance aux commodités que nous offrent les entreprises hégémoniques de l’Internet. Nous bradons bien facilement nos données personnelles en échange d’un confort d’utilisation dont on ne peut nier sans hypocrisie qu’il nous rend la vie quotidienne plus facile.Dès lors que nous ne pouvons renoncer aux facilités que nous procurent Google, Facebook et tous les autres, pouvons-nous espérer que les technologies de sécurité nous épargnent un pillage de nos données personnelles ? Rien n’est moins sûr, selon Bruce Schneier, qui en appelle plutôt à la loi qu’à la technique.

Un problème qui revient souvent lorsqu'on débute sous (GNU/)Linux concerne la sécurité de sa machine, que ce soit un serveur ou un ordinateur de bureau. Faut il installer un antivirus ? un firewall ? et les malwares ? les mises à jour ? Des sauvegardes ? Mais mon ordi va bien non ?Certain-e-s d'entre vous ont sans aucun doute des configurations intéressantes et/ou exotiques, n'hésitez pas à les partager, tous le monde en sortira gagnant.Et donc, au programme de cet article (testé sur Debian Wheezy) : Mises à jour : cron-apt et checkrestart Sécurité 11111111111111111111111logo-quantum.9c5e96634f92.png 2018, 22:10:12 31 Bureau cat Documents Emulation gPodder.old Guillaume Ancel, Lieutenant Colonel _ Force d'action rapide [EN DIRECT]-sIaLxUiR9BQ.webm image.png Images installStretch.txt JEUX HB.txt juillet kodi_crashlog-20180815_191457.log kodi_crashlog-20180918_234000.log kodi_crashlog-20180919_075605.log kodi_crashlog-20180920_004453.log kodi_crashlog-20180923_214554.log kodi_crashlog-20180923_214602.log kodi_crashlog-20181007_234135.log kodi_crashlog-20181009_220324.log kodi_crashlog-20181028_163816.log kodi_crashlog-20181118_222214.log Modèles Musique Musique.old output2.mp4 output.mp4 photorec.ses PlayOnLinux's virtual drives Propaganda - La fabrique du consentement-071470-000-A.mp4 Public snap Steam Téléchargements tmux-client-7272.log tmux-client-7274.log tmux-server-7276.log (UTC+0200) Vidéos virus : clamav, 11111111111111111111111logo-quantum.9c5e96634f92.png 2018, 22:10:12 31 Bureau cat Documents Emulation gPodder.old Guillaume Ancel, Lieutenant Colonel _ Force d'action rapide [EN DIRECT]-sIaLxUiR9BQ.webm image.png Images installStretch.txt JEUX HB.txt juillet kodi_crashlog-20180815_191457.log kodi_crashlog-20180918_234000.log kodi_crashlog-20180919_075605.log kodi_crashlog-20180920_004453.log kodi_crashlog-20180923_214554.log kodi_crashlog-20180923_214602.log kodi_crashlog-20181007_234135.log kodi_crashlog-20181009_220324.log kodi_crashlog-20181028_163816.log kodi_crashlog-20181118222214.log Modèles Musique Musique.old output2.mp4 output.mp4 photorec.ses PlayOnLinux's virtual drives Propaganda - La fabrique du consentement-071470-000-A.mp4 Public snap Steam Téléchargements tmux-client-7272.log tmux-client-7274.log tmux-server-7276.log (UTC+0200) Vidéos malwares maldet,* 11111111111111111111111logo-quantum.9c5e96634f92.png 2018, 22:10:12 31 Bureau cat Documents Emulation gPodder.old Guillaume Ancel, Lieutenant Colonel Force d'action rapide [EN DIRECT]-sIaLxUiR9BQ.webm image.png Images installStretch.txt JEUX HB.txt juillet kodi_crashlog-20180815_191457.log kodi_crashlog-20180918_234000.log kodi_crashlog-20180919_075605.log kodi_crashlog-20180920_004453.log kodi_crashlog-20180923_214554.log kodi_crashlog-20180923_214602.log kodi_crashlog-20181007_234135.log kodi_crashlog-20181009_220324.log kodi_crashlog-20181028_163816.log kodi_crashlog-20181118222214.log Modèles Musique Musique.old output2.mp4 output.mp4 photorec.ses PlayOnLinux's virtual drives Propaganda - La fabrique du consentement-071470-000-A.mp4 Public snap Steam Téléchargements tmux-client-7272.log tmux-client-7274.log tmux-server-7276.log (UTC+0200) Vidéos rootkits rkhunter, chkrootkit, lynis* 11111111111111111111111logo-quantum.9c5e96634f92.png 2018, 22:10:12 31 Bureau cat Documents Emulation gPodder.old Guillaume Ancel, Lieutenant Colonel Force d'action rapide [EN DIRECT]-sIaLxUiR9BQ.webm image.png Images installStretch.txt JEUX HB.txt juillet kodi_crashlog-20180815_191457.log kodi_crashlog-20180918_234000.log kodi_crashlog-20180919_075605.log kodi_crashlog-20180920_004453.log kodi_crashlog-20180923_214554.log kodi_crashlog-20180923_214602.log kodi_crashlog-20181007_234135.log kodi_crashlog-20181009_220324.log kodi_crashlog-20181028_163816.log kodi_crashlog-20181118_222214.log Modèles Musique Musique.old output2.mp4 output.mp4 photorec.ses PlayOnLinux's virtual drives Propaganda - La fabrique du consentement-071470-000-A.mp4 Public snap Steam Téléchargements tmux-client-7272.log tmux-client-7274.log tmux-server-7276.log (UTC+0200) Vidéos vérification de l'intégrité des paquets : debsums nettoyage : deborphan, … backups

CITIZENFOUR offre une plongée vertigineuse dans les prémices de ce qui deviendra l’affaire Snowden/NSA. Surveillance, traque étatique, secret d’État, vie privée et libertés, révélations, sécurité nationale, scoop historique, engagement politique, CITIZENFOUR interroge les consciences, le présent, mais surtout le devenir de nos démocraties.Citizenfour est le dernier opus d’une trilogie sur l’Amérique post 11 septembre réalisée par Laura Poitras et débutée en 2006 avec le film My country, My country sur l’occupation américaine en Irak et suivi de The Oath sur le camp de Guantanamo. C’est au moment où elle travaillait sur la surveillance exercée par les différentes agences de renseignement pour le dernier chapitre de sa trilogie qu’elle fut contactée par un mystérieux Citizenfour.